2022/03/29

隨著5G、人工智能、物聯網等新型基礎設施的迅速發展,智能網聯汽車不再是孤立的機械單元,正由移動私人空間逐漸轉變為可移動的智能網絡終端。智能汽車安全問題突出的有以下四點:

1、車輛集成度、復雜性增加帶來的整體安全風險,如當前智能網聯汽車安裝多達150個ECU(電子控制單元)并運行約1億行軟件代碼,預計到2030年可達3億行代碼,若存在安全缺陷漏洞或被黑客利用攻擊,將可能給駕乘人員、周邊人員帶來嚴重的安全威脅;

2、聯網帶來的網絡安全風險,車輛作為移動終端有著數據極多的感知節點,并需要與外部進行通訊,但由于當前還處于早期應用,車載計算平臺的算力有限、防護能力不強,通信安全存在風險;

3、數據保護存在難點,車輛運行過程中的行駛軌跡,采集的車周環境數據等,都對更高層面的公共安全甚至國防安全帶來一定的隱患;

4、隱私保護不足,車輛在使用過程中不僅產生車內司乘人員的大量個人信息和隱私,還可能采集有車外人員信息,帶來的信息泄露風險令人擔憂。

2016年, ISO(國際標準化組織)與SAE International(國際自動機工程師學會 ,原譯:美國汽車工程師學會)共同決定制定汽車網絡安全相關的行業標準。兩個組織以往分別制定過汽車安全相關標準,ISO制定了功能安全標準ISO 26262、SAE制定了SAE J3061,為網絡安全標準奠定了基礎。當雙方認識到有共同的目標時,它們與整車廠(OEM)、ECU 供應商、網絡安全廠商、監管機構以及來自超過 16 個國家/地區的 80 多家企業的 100 多位專家合作,建立了聯合工作組以制定深度并有效的汽車網絡安全全球標準。依賴于風險管理、產品開發、生產、運營、維護和報廢以及整體流程的四個主要工作組,于2021年8月31日正式發布了汽車信息安全領域首個國際標準ISO/SAE 21434《Road vehicles—Cybersecurity engineering(道路車輛-信息安全工程)》。

一、標準適用范圍

本標準專為確保道路用戶安全而開發,為OEM和各級供應商確立了確保高效和有效管理網絡安全風險的基準,例如:基于對道路用戶的最終影響確定的風險等級和相應的網絡安全措施。

本標準提供了一個標準化的網絡安全框架,將網絡安全確立為車輛整個生命周期不可或缺的工程要素 —— 從概念階段直至車輛報廢,確保在開發后階段(軟件更新、服務和維護、事件響應等)中充分考慮網絡安全,并且要求采取有效的方法 —— 經驗教訓汲取、培訓以及與汽車網絡安全相關的溝通交流。

更具體而言,本標準的范圍包括:

● 針對網絡安全風險管理的具體要求

● 網絡安全流程框架

● 有助于制造商和組織就其網絡安全風險進行溝通交流的通用語言

本標準有意未規定具體的網絡安全技術或解決方案、關于補救方法的規定,或者針對電信系統、車聯網云端服務器、充電樁或者自動駕駛車輛的網絡安全要求。

相反,本標準著重強調了風險識別方法以及應對網絡風險的完備流程。例如,標準規定,如果遭受破壞的后端服務器、充電樁或者自動駕駛車輛導致對道路用戶的直接風險,則必須被監測、控制和緩解。

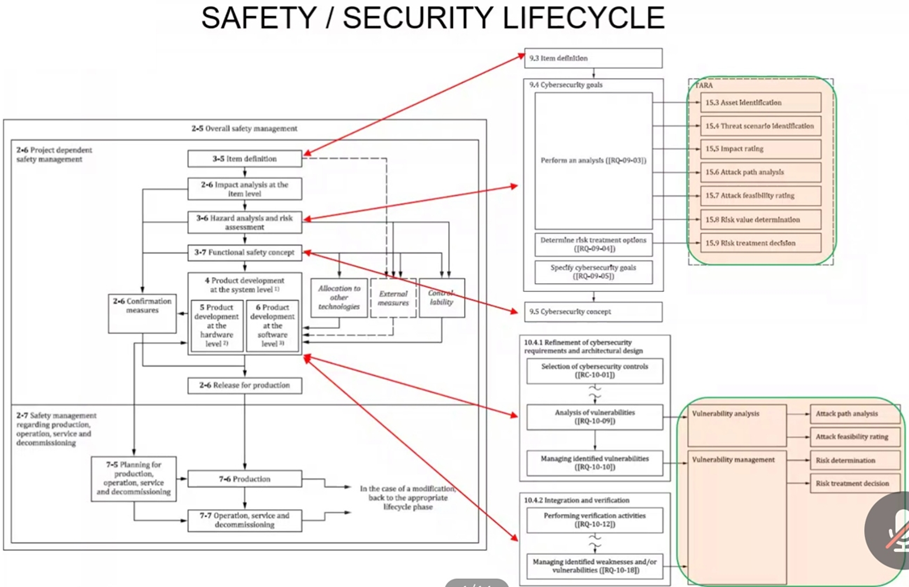

二、與ISO 26262的關系

功能安全旨在保障功能按照設計要求正常進行,盡量減少因系統設計問題導致的功能失效;而信息安全旨在抵御外界攻擊,更注重系統在外界攻擊下能夠正常運行,不產生財產損失,同時保護個人隱私不受侵犯。二者均專注于系統級功能,且彼此的定義和過程均相互關聯。

ISO 26262中針對功能安全與信息安全之間的相互作用給出了指南建議。如:概念階段中HARA與TARA之間的相互作用及流程之間的協調等。隨著汽車智能化、網聯化的深入推進,功能安全、信息安全并不是獨立、割裂存在的,總體呈現與企業現有結構化流程進行融合的趨勢。因此,企業在建立產品安全保障能力時,應充分參考ISO 26262、ISO/SAE 21434等標準文件。

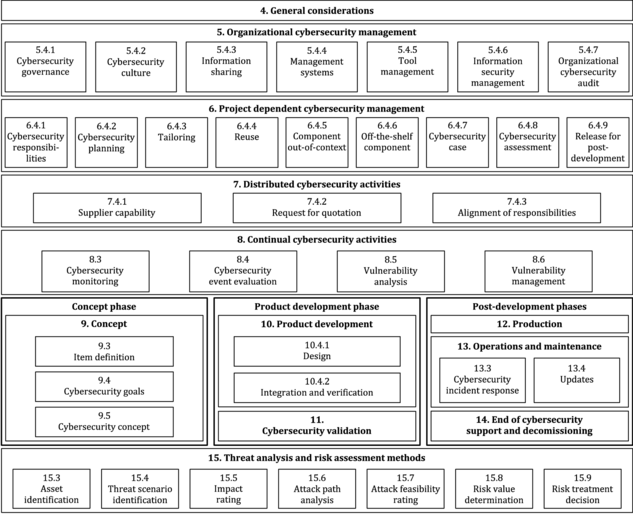

三、標準內容解析

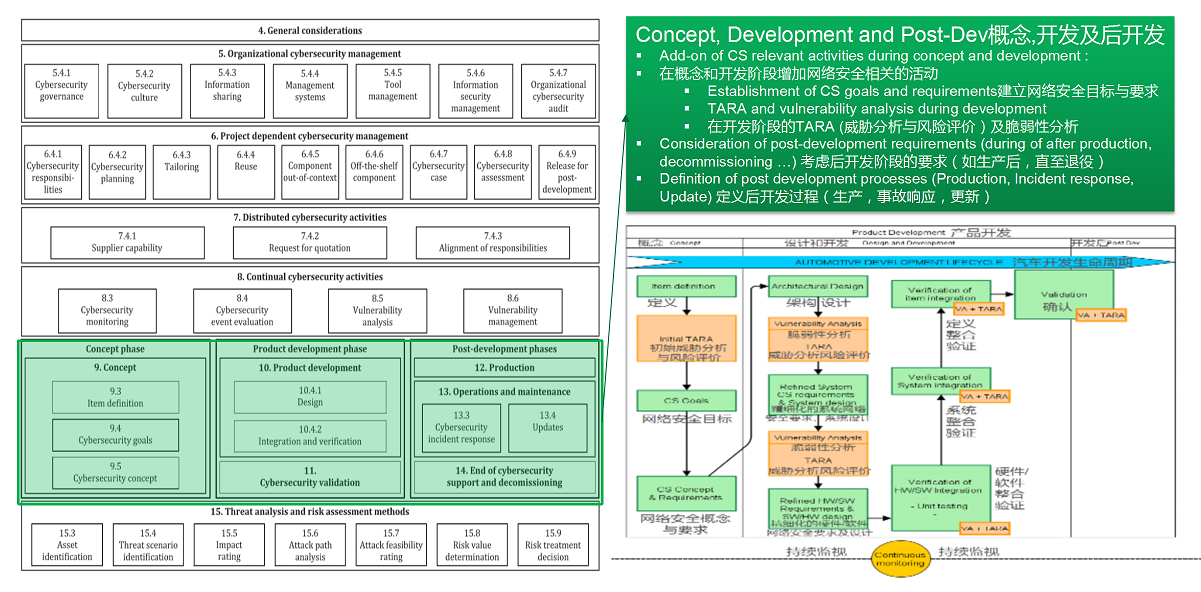

ISO/SAE 21434:2021標準共由15個章節組成,其中主體部分為4-15章,標準結構如下圖:

第4章 概述(General considerations)

概述部分介紹道路車輛網絡安全工程的背景信息,主要包含對標準對象、標準范圍以及風險管理的闡述。

ISO/SAE 21434的標準對象為實現車輛某個功能(例如制動功能)所包含的所有電子器件以及軟件,文中表述為相關項(item)。

ISO/SAE 21434的標準范圍包含車輛的某個相關項,并包含售后和服務環節。

風險管理應用于車輛相關項的整個生命周期,包含概念階段、產品開發、生產、運營、維護、退役/終止網路安全支持。風險管理適用于整個供應鏈,供應鏈各部分主體根據具體情況對網絡安全活動進行調整。

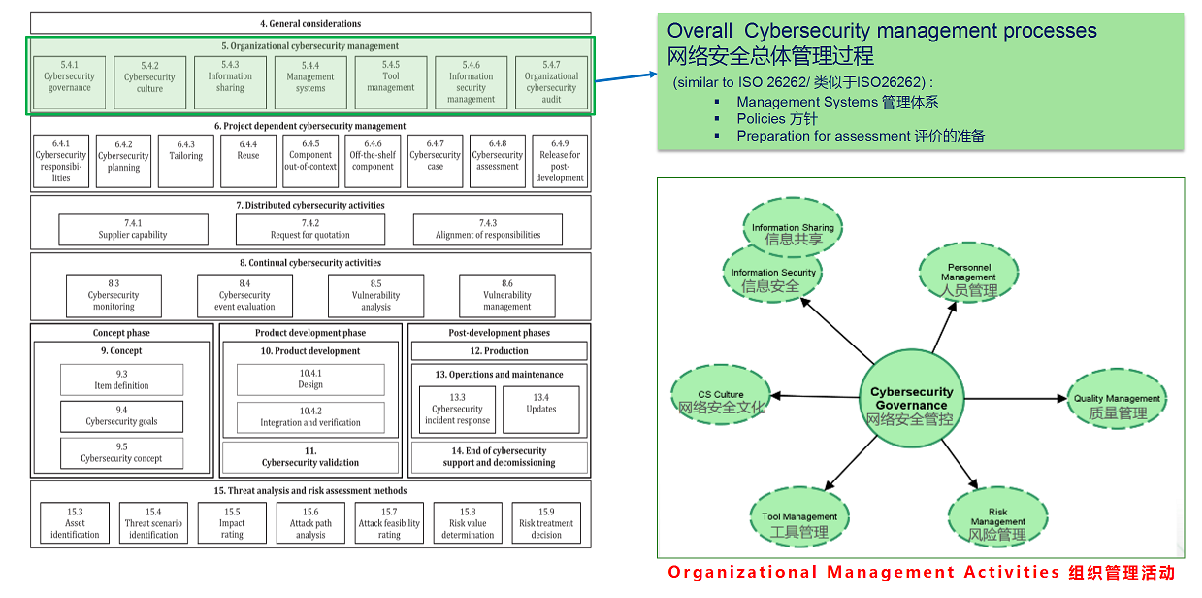

第5章 組織的網絡安全管理(organizational cybersecurity management)

本章規定了組織層面網絡安全管理的要求,是組織內部最高層面的安全方針,標準中從7個方面提出了要求:

1、網絡安全治理(cybersecurity governance)

2、網絡安全文化(cybersecurity culture)

3、信息共享(Information Sharing)

4、管理體系(Management System)

5、工具管理(Tool Management)

6、信息安全管理(Information security management)

7、組織網絡安全審計(organization cybersecurity audit)

組織中CSMS的牽頭部門應基于本章內容制定組織網絡安全管理的總體方針,然后識別和推動各相關責任方建立各自模塊(如開發,運維,供應商管理等)的網絡安全管理體系。

隨著聯合國ECE R155法規被納入GSR,以及國內網絡安全標準制定的快速推進,CSMS建設已經變成各大OEM迫在眉睫的工作。強標的驅動保證了網絡安全工作在組織中得以自上而下的進行,因此對于相關企業來說,工作的難點就在于識別出網絡安全開發流程與現有流程相比,新增了哪些活動,有哪些活動可與現有活動融合,從而在合規的基礎上,制定出最適宜、變更成本最低的網絡安全管理體系搭建方案。

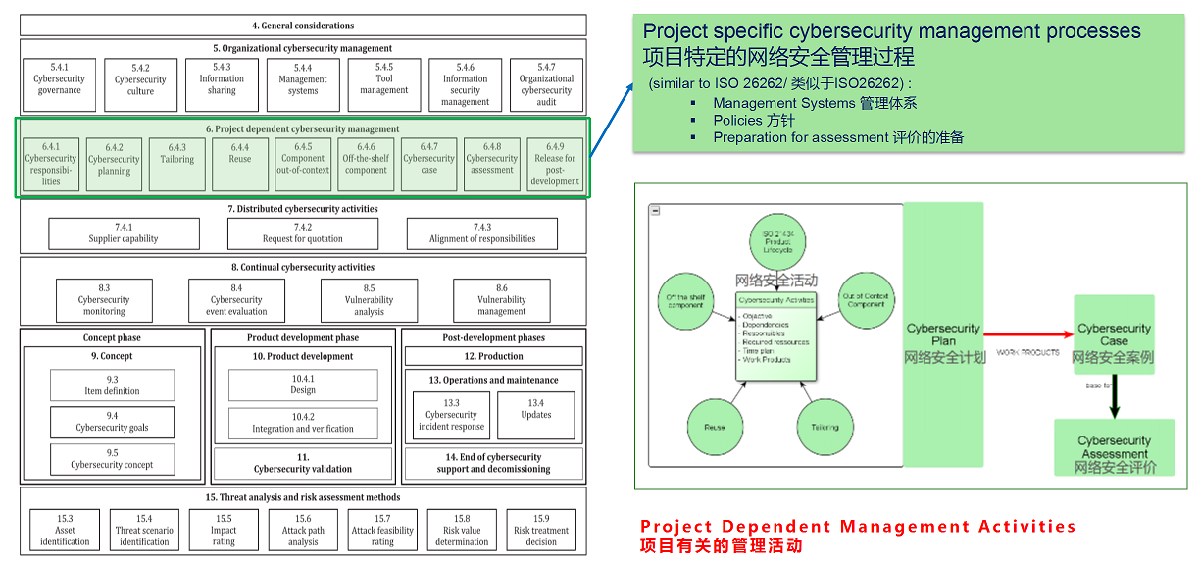

第6章 項目依托的網絡安全管理(Project dependent cybersecurity management)

本章描述了普適性的針對項目網絡安全活動的管理原則。包括各項活動的職責分配,制定網絡安全活動計劃,裁剪原則,以及網絡安全案例和網絡安全評估、開發后發布的要求:

1、網絡安全職責(Cybersecurity Responsibilities)

2、網絡安全計劃(Cybersecurity Planning)

3、裁剪( Tailoring)

4、重用(Reuse)

5、非特定場景組件(Component out of context)

6、外部組件(Off-the-shelf Component)

7、網絡安全事例(Cybersecurity case)

8、網絡安全評估(Cybersecurity Assessment)

9、開發后發布(Release for post-development)

在歐盟R155法規中,車輛的網絡安全準入包含了兩個部分:網絡安全體系認證(CSMS)和車輛形式認證(VTA),本章的內容可作為開展VTA工作的重要參考,它主要規定了在項目角度必須實施的網絡安全活動。這部分工作通常由網絡安全項目管理工程師負責,其核心內容是在項目前期確定安全工作的范圍,并制定相應的網絡安全開發計劃,規定安全活動和輸出的工作產品。在項目實施的過程中,需收集和管理網絡安全活動的證據及工作產品,以形成邏輯鏈完整的網絡安全案例。在批產前,需完成相關的網絡安全評估和審核。

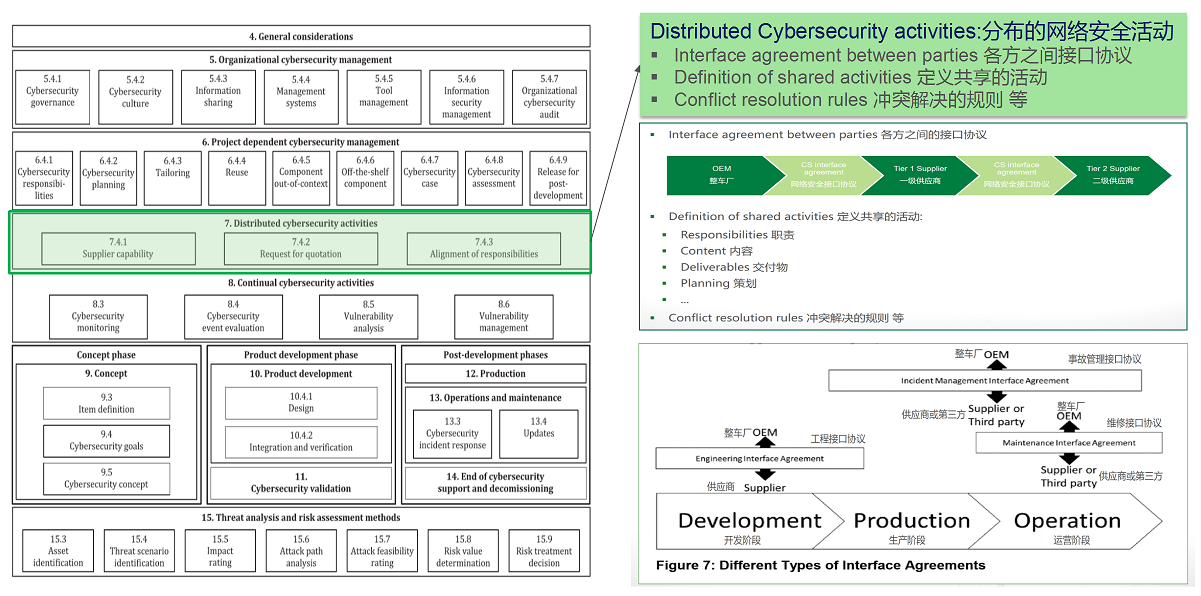

第7章 分布的網絡安全活動(Distributed cybersecurity activites)

本章規定了分布式開發中的網絡安全活動,可以理解為在網絡安全角度如何進行供應商管理。ISO/SAE 21434是一份面對整個汽車行業的指導標準,因此對供應商管理要求的適用范圍不僅限于OEM,同時也適用于Tier 1, Tier 2等供應鏈上各環節的企業和組織,此外,組織的內部供應商也需要遵循本章要求。分布式的網絡安全活動主要有3項:

1、供應商能力(Supplier capability)

2、詢價(Request for quotation)

3、職責一致(Alignment of responsibilities)

網絡安全相關的標準和政策到目前為止出臺僅一年多的時間,各大整車廠、Tier的安全能力建設都還在起步階段,因此在初期對于供應商的能力評估更多還是基于裁剪給過的體系要求,等到行業水平達到一定程度,相關的認證、審核機制日益成熟,可能會發展成與ASPICE或IATF16949類似相對標準的評估模式。對于定點后的供應商管理,主要基于網絡安全接口協議,要求供應商提供零件從TARA、安全方案設計到測試、生產整個完整邏輯鏈的實施證據。

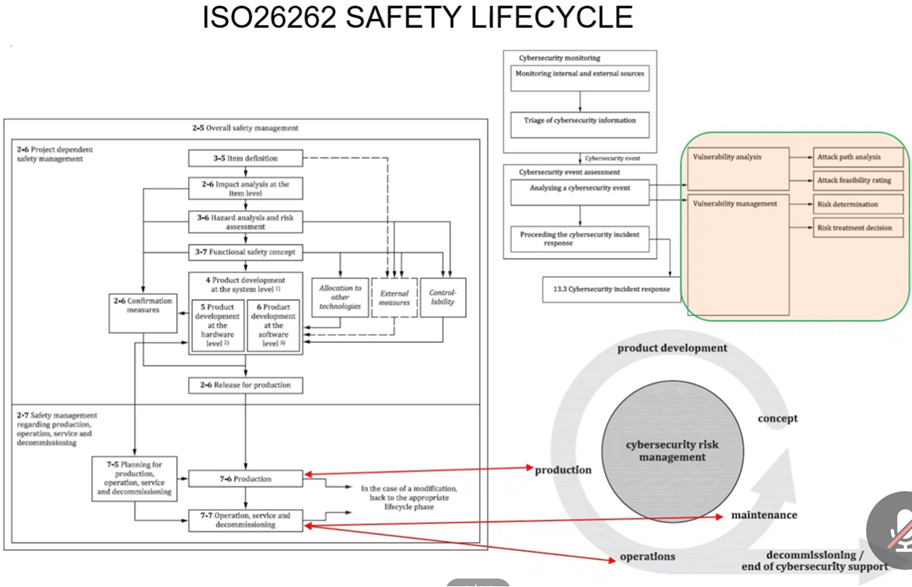

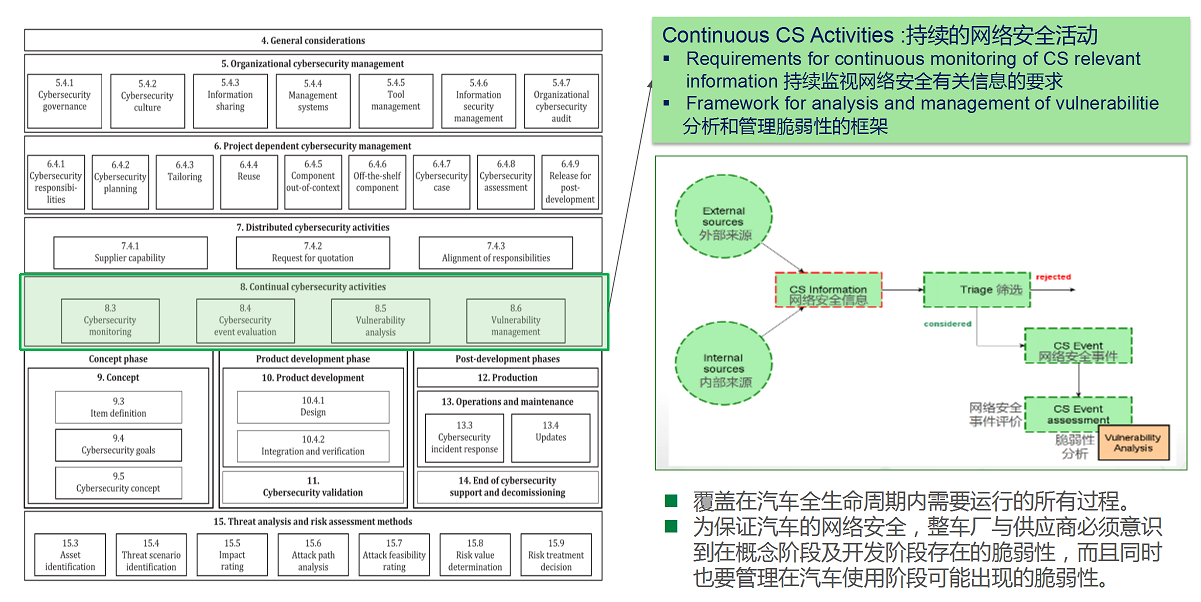

第8章 持續的網絡安全活動(Continual cybersecurity activities)

本章主要描述持續的網絡安全活動。車輛網絡安全工程是一項貫穿產品全生命周期的持續性的活動,OEM不僅要進行TARA分析、安全概念設計、網絡安全開發測試和生產,還要在項目的全生命周期中,持續地收集和監控與項目有關的網絡安全信息,建立信息監控和漏洞管理機制,持續地保證產品的網絡安全。新漏洞的發現、網絡安全突發事件的發生、新攻擊技術的出現等都有可能觸發相應的網絡安全工作。本章描述了4項需要持續進行的網絡安全活動:

1、網絡安全持續監視(Cybersecurity monitoring)

2、網絡安全時態評估(Cybersecurity event assessment)

3、漏洞分析(Vulnerability analysis)

4、漏洞管理(Vulnerability management)

本章主要涉及的是漏洞管理的內容,包含了漏洞信息的收集,分析和處置。漏洞信息的收集要求組織建立長效的網絡安全信息收集機制,通過內外部多種渠道(如訂閱威脅情報服務、供應商上報、監測互聯網漏洞平臺、定期的漏洞掃描等)收集和識別與項目相關的網絡安全事件。在分析階段,應首先定位安全事件影響的功能、組件,識別脆弱點,然后由業務部門和安全部門對脆弱點進行分析,判斷其是否應被作為漏洞進入漏洞管理流程。對于已查明的漏洞,需分析其風險等級,制定漏洞處置計劃。針對不同嚴重等級的漏洞,還應設置對應的漏洞關閉時間,跟蹤處置進度直至關閉。

第9-14章 描述了從概念設計到產品開發、驗證、生產及后期運維和退役全生命周期的網絡安全活動和相關要求。

第9章 概念(Concept)

概念階段涉及對相關項中實現的車輛級功能的思考,包含功能項定義(Item definition)、網絡安全目標(Cybersecurity goals)、網絡安全概念(Cybersecurity concept)。

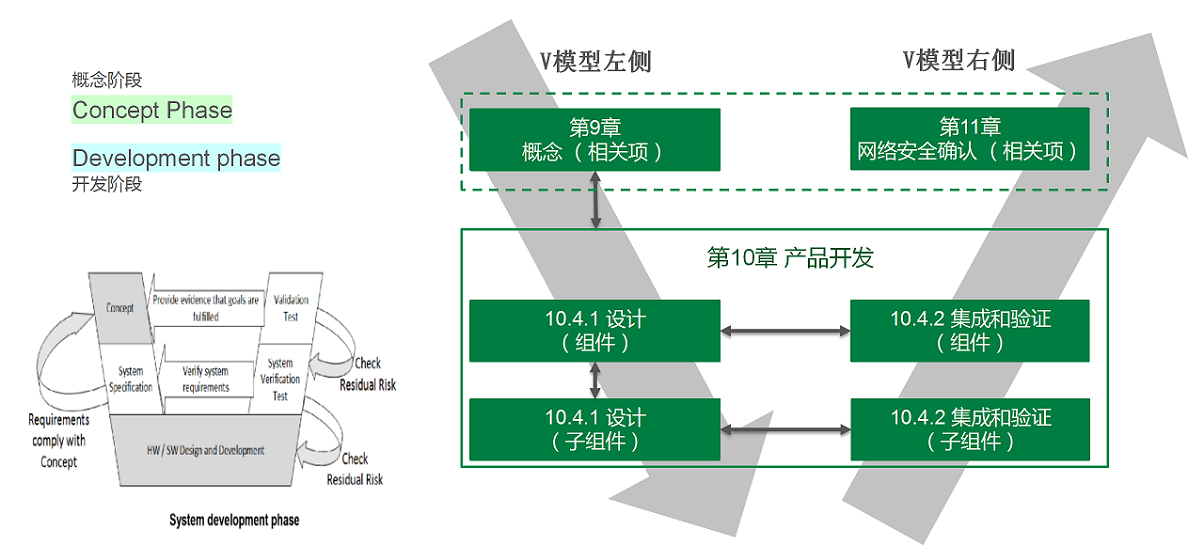

第10章 產品開發(Product development)

產品開發包括設計、集成與驗證,采用V字形模型的工作流程,見下圖:

本章介紹了設計、集成和驗證的要求:

1、設計(Design):基于抽象架構、網絡安全控制措施和已有架構設計定義網絡安全規范,并將網絡安全規范與對應的組件關聯,并規定網絡安全流程,規定設計、建模和編程語言滿足網絡安全標準、采用既定的、可信的設計和實施標準避免引入漏洞、分析架構設計中的漏洞、核查網絡安全規范。

2、集成與驗證(Integration and verifcation):驗證組件的實施和整合組件服務網絡安全規范,測試驗證應保證充分性并盡可能減少未識別的漏洞。

第11章 網絡安全驗證(Cybersecurity validation)

網絡安全驗證描述在車輛層面驗證相關項的網絡安全的要求,驗證活動應當考慮網絡安全威脅和風險方面的網絡安全目標是否充分、相關項網絡安全目標是否實現、網絡安全聲明以及操作環境的有效性。

第12章 生產(Production)

生產包含相關項或組件的制造和組裝,生產階段要求建立并執行生產控制計劃,包含生產階段的網絡安全要求的步驟順序、生產工具和設備、網絡安全控制、核查網絡安全規范的方法。

第13章 運行和維護(Operation and maintenance)

運行和維護包含網絡安全事件響應(Cybersecurity incident response)和相關項或組件的更新(Updates),網絡安全事件響應是網絡安全事件的補救活動,更新是指相關項或組件在開發后發生的改變。本節提出要制定和實施網絡安全事件響應計劃,包含補救措施、溝通計劃、責任分配、網絡安全事件現場記錄、改進方法、結束操作。本節要求在相關項或組件在運營和維護階段的更新按照開發的安全規范進行。

第14章 結束網絡安全支持和報廢工作(End of cybersecurity support and decomissioning)

停用無需通知組織,不屬于本標準范圍。本標準規定終止網絡安全支持需要向客戶通報。

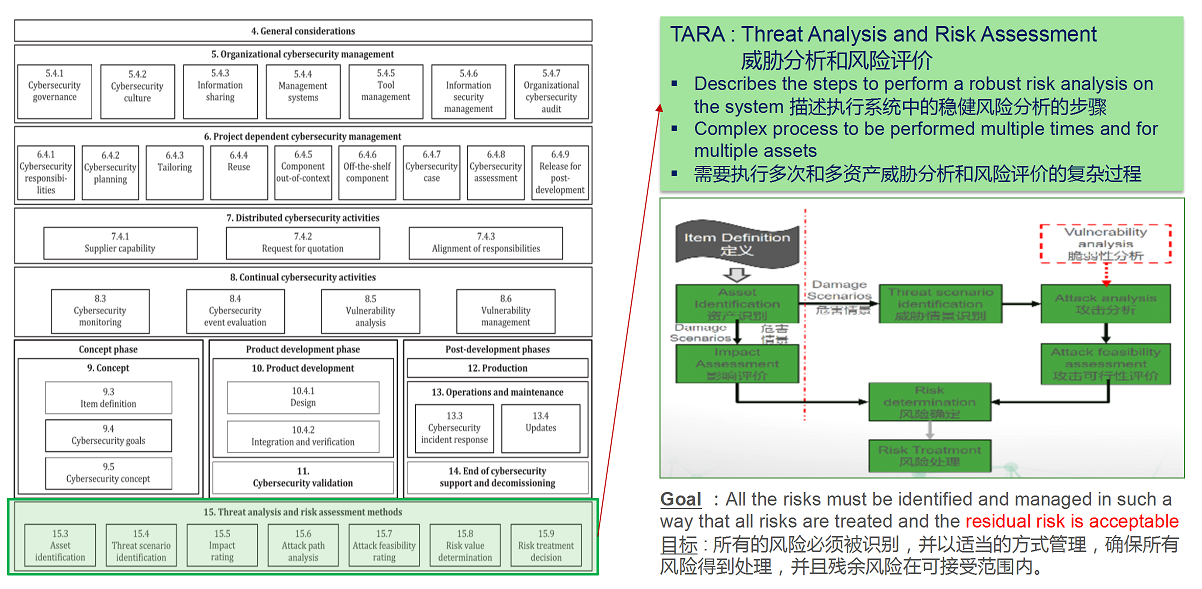

第15章 威脅分析與風險評估模型(Threat analysis and risk assessment methods,TARA)

本標準描述了確定道路使用者受威脅情景影響程度的方法,這些方法從受影響的道路使用者的角度進行,被統稱為威脅分析和風險評估(TARA)。本標準中定義的方法是通用模塊,可以在相關項或部件的生命周期的任何階段使用,包含以下過程及其要求:

1、資產識別(Asset identification):

a)了解什么會受到危害

b)按照標準的陳述:識別項目或組件的破壞破壞場景和資產…

2、威脅場景識別(Threat scenario identification):

a)了解資產會如何受到危害

b)按照標準的陳述:根據所分析資產的網絡安全屬性識別威脅場景

3、影響打分(Impact rating):

a)威脅將導致多大的危害

b)按照標準的陳述:根據損失場景 (3.1.18) 評估損失或人身傷害的大小。

4、攻擊路徑分析(Attack path analysis):

a)什么行為導致了威脅

b)按照標準的陳述:識別并將潛在攻擊路徑與一個或多個威脅場景關聯

5、攻擊可能性打分(Attack feasibility rating):

a)危害發生的可能性有多大

b)按照標準的陳述:基于易受攻擊性對攻擊路徑進行可行性評級

6、風險值識別(Risk value determination):

a)威脅導致的風險有多大

b)按照標準的陳述:確定威脅場景的風險值

7、風險處理決策(Risk treatment decision):

a)如何應對風險

b)按照標準的陳述:通過選擇適當的風險處理選項應對所識別的風險

四、此標準帶來的益處

汽車行業對這一標準的需求是非常明確的:

1、需要適用于汽車行業的通用網絡安全相關術語。以往,使用許多不同的術語導致難以理解網絡風險以及如何緩解風險;

2、需要有助于實現有效的車輛網絡安全的標準。在 ISO/SAE 21434:2021 標準之前,對于“充分網絡安全”的含義,從來沒有一個明確的定義;

3、盡管有針對汽車安全的先進的公認標準,并且在這些標準中 ASIL(汽車安全完整性等級)的概念被理解和應用,但缺乏對此形成補充的網絡安全標準定義,因此各企業對于網絡安全保障等級的定義各有差異;

4、最后,需要有面向監管者的標準化參考,可被用于加強車輛網絡安全,確保智能網聯汽車相關人員始終保持安全,免受網絡威脅和攻擊。

所以,ISO/SAE 21434:2021帶來的益處在于:

1、適用于供應鏈的通用術語、行業共識、針對車輛網絡安全工程的明確的最低標準、將網絡安全提前引入車輛設計、清晰定義的威脅態勢(threat landscapes)、面向監管者的重要參考以及在利益相關方之間建立更高級別的信任;

2、ISO/SAE 21434:2021被引用到UNECE的WP29車型批準法規中,這使得行業在車型批準時必須遵守該標準。將標準化與監管結合起來,將構建汽車產品領域所需的網絡安全韌性;

3、ISO/SAE 21434:2021將為汽車行業管理網絡風險、證明符合新法規并為客戶樹立信心提供重要工具。